Lojax Bootkit病毒样本分析

0x0 分类

- UEFI阶段:DXE

- 感染方式:Win->UEFI->Win

- 通过windows端工具RWEverything获取UEFI bios固件

- 执行固件植入,植入模块SecDxe,SecDxe携带ntfs驱动,且携带2个win端执行的payload。首先加载携带的ntfs驱动,然后向磁盘释放两个payload可执行文件

- 刷回bios固件

0x1 逆向分析

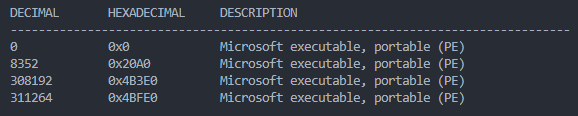

binwalk扫描SecDxe,包含4个PE头,第二个是ntfs驱动(efi可执行文件),第三个和第四个是释放到磁盘的文件

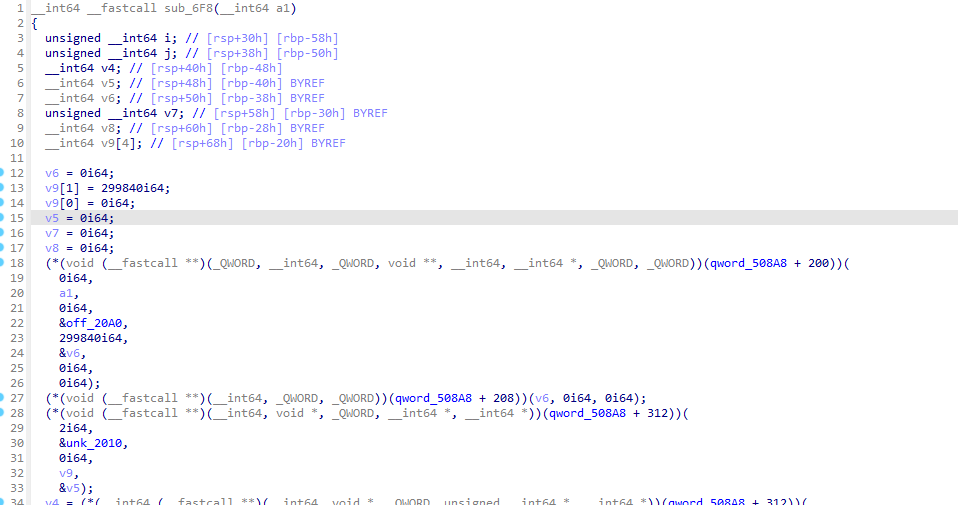

sub_6F8:实现ntfs驱动加载,所在指针&off_2060,长度299840,该PE文件为efi NTFS驱动,识别类型为MS-DOS executable PE32+ executable (DLL) (EFI boot service driver) x86-64, for MS Windows

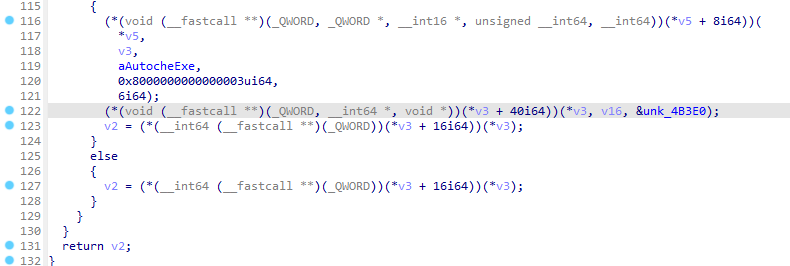

sub_8A8:实现文件释放,释放数组指针unk_4B3E0,长度3072,名称autoche.exe

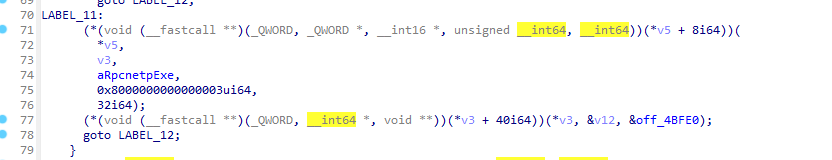

sub_8A8:实现文件释放,释放数组指针off_4BFE0,长度17408,名称rpcnetp.exe

0x2 样本结构

SecDxe.efi:

- PE1: NTFS驱动

- PE2: autoche.exe

- PE3: rpcnetp.exe

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 zzHIHAnn's Blog!